SSL-VPN時代の終焉とセキュリティの新常識

長年、SSL-VPNはリモートアクセス技術の一つとして主に中小企業で利用されてきました。この技術は、特に導入が容易であったため、コロナ下でのリモートワークでは採用を増やしました。

FortiGateもファイアウォールとVPN機能を持つUTM製品として、国内はもちろん国外でも広く導入され、多くの企業がSSL-VPNを利用しております。

そんな中、先日、日経クロステックで報じられた通り、Fortinet社はFortiGate SSL-VPNを

2026年5月にサポート終了する方針を打ち出しました。これは、単なる一製品の機能廃止ではありません。これが意味するものとしては、業界大手のセキュリティベンダーであるFortinet社が、レガシーなリモートアクセス手段であるSSL-VPNに対して「現代の脅威に対してもはや安全性を維持できない」と判断した、というメッセージです。

ここでは、SSL-VPNを利用している中小企業の情シスご担当の方々に、背景、業界の流れ、今後の移行戦略についてお話します。

FortinetはなぜSSL-VPNを廃止するのか?

Fortinetが長年提供してきたSSL-VPNのサポート終了する決断に至った背景には、近年のサイバーセキュリティ環境の劇的な変化があります。昨今、多くのSSL-VPN製品で深刻な脆弱性が次々と発見されています。特に懸念されるのは、例えば以下のような認証前のリモートコード実行(RCE)を可能にする脆弱性です。

- CVE-2018-13379: 認証前に任意のファイルを読み取れる脆弱性

- CVE-2022-42475: ヒープベースのバッファオーバーフローの脆弱性(RCEの可能性)

- CVE-2024-21762: 境界外書き込みの脆弱性(RCEの可能性)

ほとんどのファイアウォールでは、24時間365日インターネットにさらされており、攻撃者はこれらのCVEを狙っております。

Fortinetの判断 : 「安全を維持できない」

ネットワーク管理者からすると、手軽にHTTPSやSMBを社外から社内に通信できるSSL-VPNは非常に便利でした。ですが、Fortinet社は、次々と発見される脆弱性への対症療法的なパッチ適用では、近年高度化するサイバー攻撃を防ぐことはできないだろうと判断しました。

セキュリティ技術の進化

また、これはセキュリティの目指すべき方向性が「境界防御」から「ゼロトラスト」へシフトしているということでもあります。

従来のVPNは、「VPN接続が確立されれば、そのユーザーは社内ネットワークに対して信頼できる」という暗黙の信頼に基づく境界防御モデルを用いております。そのため、攻撃者にVPNの突破を許すと、社内ネットワーク内を自由に移動(ラテラルムーブメント)され、被害が拡大する構造的な弱点を抱えていました。

これらの時代の流れから、Fortinetは、他社のセキュリティ大手と同様、現代的なアプローチであるZTNA(Zero Trust Network Access)への移行を推奨しております。また、Fortinetのこの決断は、業界全体に波及するでしょう。他の主要なファイアウォールベンダーも、同様のセキュリティリスクを抱えているため、SSL-VPN機能の見直しや、よりセキュアなSASE(Secure Access Service Edge)への移行を加速させると考えられます。

移行の難易度

FortiOS 7.6.3以降へのアップグレードを行うと、既存のSSL-VPN設定は引き継がれず、利用できなくなります。詳細はこちらの公式ページをご参照ください。ただし、その場合であっても、サポート終了のリスクは変わらずに発生します。

記事執筆時点では2025/12/5であり、SSL-VPNのサポート終了(2026年5月)まで時間はあります。IPSec-VPNへの移行であれば、新方式の設計、導入、テストといったステップが含まれますが、おそらくはSSL-VPNを利用している多くの中小企業では、小規模ネットワークが多いため、今から実施すれば十分に間に合うだろうと思います。

FortiClient自体は従業員PCにインストールされている前提であるので、下記に気を付けておけば大丈夫だろうと思われます。

- 既存のSSL-VPN用アドレスプールをIPsec-VPN用に流用(もしくは、新規に作成(FortiGate設計))

- Phase1/Phase2のIPsecプロファイルを作成(FortiGate設計)

- FortiClientアプリ設定変更(手動変更もしくはFortiClient EMS)

- Split Tunnel(フルでトンネルするか、LAN宛てのみVPN経由にするか)

Fortinetが推奨する移行パス:IPsec-VPNとZTNA

FortinetはSSL-VPNの代替として、主に「IPsec-VPN」と「ZTNA」の二つを推奨しています。同社は、これらの技術への移行を支援するためのマイグレーションガイドも公開しています。

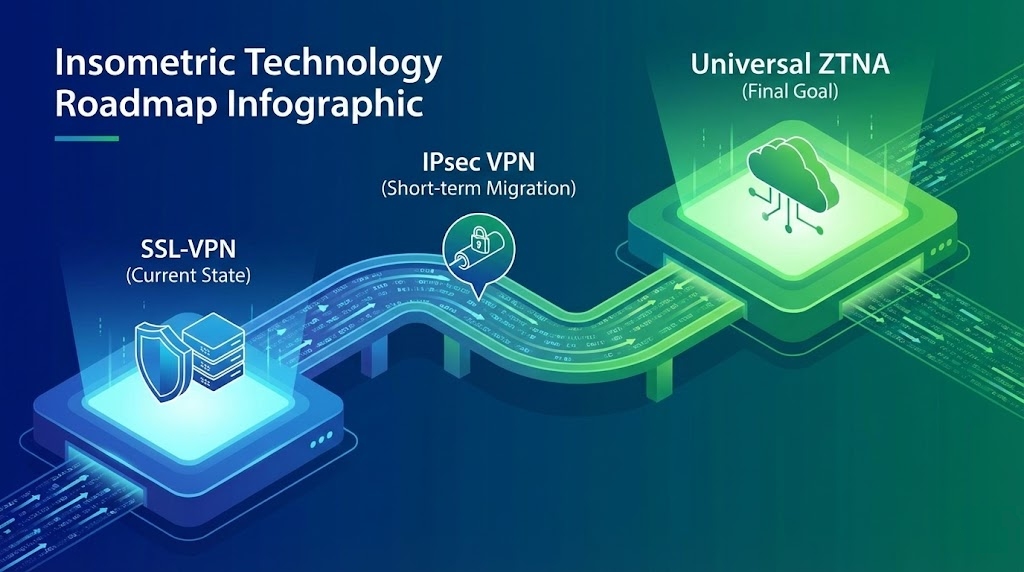

Fortinetの描く理想的な移行ステップは以下のようになると考えられます。

【推奨移行パス】SSL-VPN → IPsec-VPN(短期的な移行) → ZTNA(最終的なゴール)

IPsec-VPNへ移行

まずはSSL-VPNと構成が比較的近いIPsec-VPNへ移行し、リモートワーク環境を維持します。IPsecはプロトコルレベルでのセキュリティ強度がSSL-VPNより高く、脆弱性の報告も比較的少ないため、当面の安全策として機能します。

Universal ZTNAへの移行

続いて、あるいは並行して、より柔軟なセキュリティとしてZTNAへの移行を進めます。FortinetではUniversal ZTNAとして、移行を推進しております。このZTNAの主要な機能としては以下が挙げられます。

- ZTNA アプリケーションゲートウェイ : Fortigateがリバースプロキシとして(Webサーバーなどの代理として)動作することで、クライアントと組織のリソースを仲介し、認証強化します。

- セキュリティポスチャタグ: デバイスのセキュリティ状態(OSバージョン、ウイルス対策など)をチェック、その結果に基づきアクセス制御を実施

- アイデンティティ・アクセスマネジメント : ネットワーク参加時はいつもユーザーを検証。SSO、証明書管理、MFAなどが可能

現実的な移行戦略を考える

推奨パスは示されましたが、実際の移行は企業の規模や既存のIT環境によって異なると考えられます。

中小企業向け:IPsec-VPNへの移行とその課題

すでにSSL-VPNを使って社内へルーティングをしているのであれば、上述の通り、大きな設計変更は必要ないと考えられます。現代のゼロトラストセキュリティの制御はできてはおりませんが、もともとIPsec-VPNはネットワークレベルでのアクセス制御であり、必要であれば、以下のZTNAを進めることとなります。

大手企業向け:ZTNAによる抜本的な改革

多数の拠点、複雑なネットワーク、多様な雇用形態を持つ大手企業においては、IPsec-VPNでは運用管理が立ち行かなくなる可能性があります。少しずつでも、ZTNAへの移行を積極的に検討すべきです。

ZTNAは、アクセス制御の主体が「ネットワーク(IPアドレス)」から「アイデンティティ(ユーザーとデバイス)」に移ります。これにより、管理の煩雑さを削減しつつ、セキュリティレベルを大幅に向上させることができます。

日経の記事の補足 : IPsec-VPNの「隠れたコスト」とZTNA化の重要性

IPsec-VPNへの移行は一時的な解決策にはなり得ても、長期的には運用管理上の大きな課題を生み出します。セキュリティ面だけでなく、運用面からも早期のZTNA化あるいは中小企業であってもクラウドセキュリティ化が必要です。

以下、日経の記事ではあまり触れられていなかった点について補足していきます。

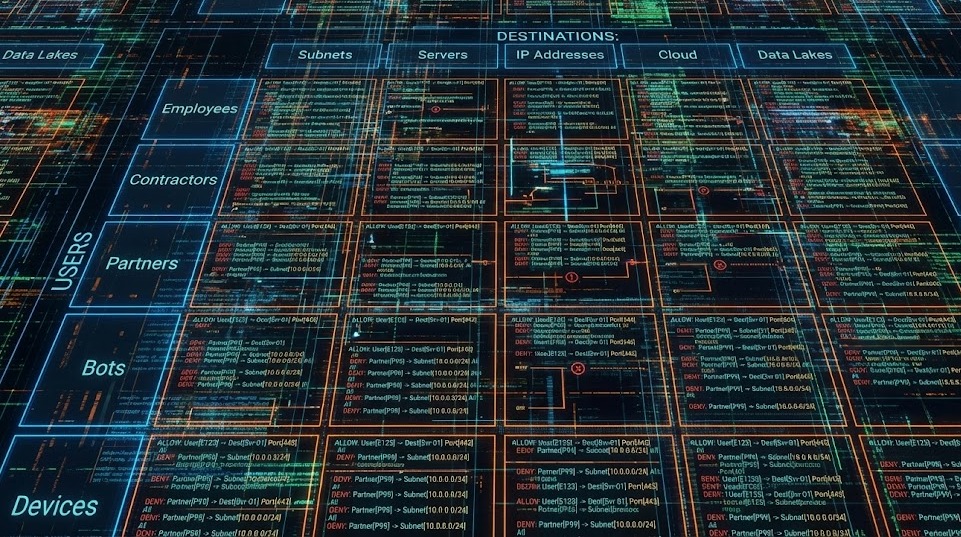

アクセスマトリクスの肥大化と管理限界

ネットワーク管理者は、誰がどこへアクセスできるかを定義して、実装する必要があります。

- ユーザー種別 : 正社員(営業部、開発部、人事部)、派遣社員、パートナー企業など

- 行き先 : ファイルサーバー、基幹システム、開発環境などの各ネットワークセグメント

通常、レガシーのファイアウォールであれば、これらをマトリックスで管理することとなります。このポリシー管理・設定は指数関数的に複雑化します。営業部員はセグメントA、Bへ、パートナー企業はセグメントCへ、といった管理になります。これらを人事異動や組織改編などがあったタイミングで、ネットワーク管理者は見直しすることとなります。

さらに、VPNユーザーに割り当てるIPアドレスプールをどうするか、拠点間通信が増えた場合の考慮なども必要になります。

ファイアウォールのリプレース

こういった複雑化したポリシーは、将来のファイアウォールのリプレースでも大きな制約事項になります。どのようなファイアウォールでも将来はリプレースするものであり、その際のポリシーの棚卸、移行作業の工数が大きくなってしまいます。結果的に、機能やコストではなく「設定移行が楽だから」という理由だけで同じメーカーの後継機を選ばざるを得なくなる、という「ベンダーロックイン」の状態に陥りやすくなります。

まとめ : クラウドシフトとZTNA化

FortinetによるSSL-VPNのサポート廃止は、「とりあえずSSL-VPNからIPsec-VPNへ移行」という選択になります。総じて、SSL-VPNを利用している組織は中小企業であり、設計は数週間で行い、作業自体は大体の場合は土日を使えば完了できる見込みになると思われます。また、特殊な要件がなければ、ネットワーク・ルーティングの設計も大きな変更はないだろうと思われます。

ですが、上で見た通り、大手企業・中小企業ともにそれで終わりではなく、引き続き何らからのクラウドシフトあるいはZTNA化が必要になると思われます。

中小企業の現実的なロードマップ

中小企業ではZTNA化は相当に重い設計・導入作業となるでしょうし、またフルスペックのZTNA導入はコストや設計のハードルが高い場合、以下のようなハイブリッドな戦略が現実会となるだろうと思われます。

- 当面はIPSec-VPNを継続し、接続手段を確保する

- 社内各種サーバーは極力クラウドへ移行(SaaS化、PaaS化など)を進め、VPNが必要な業務自体を減らす

- クラウドID基盤(Entra IDなど)へ移行し、IDベースのアクセス制御を強化する

- リモートワーカー用端末は、MDM(Intune等)やEDR(Defender for Endpoint等)でデバイス制御し、円dポイントの安全性を担保する。

単なる「VPNの切り替え作業」で終わらせず、これを機に自社のリモートアクセス環境全体を見直すきっかけにすることが、情シス担当者に求められる戦略的視点です。

コメント